Как китайский импорт используется в кибератаках

Автор Эндрю Торнбрук via «Времена Эпохи» (выделено нами)

Анализ новостей

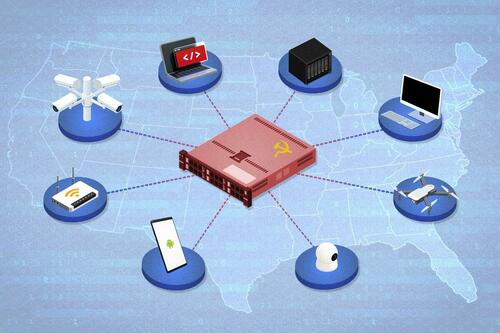

Более десяти лет, Эксперты по кибербезопасности в правительстве и частном секторе выразили обеспокоенность по поводу растущих рисков, связанных с технологическими продуктами, производимыми в Китае.

Изображение: The Epoch Times, Shutterstock

Изображение: The Epoch Times, ShutterstockДолгосрочная зависимость Соединенных Штатов от устройств китайского производства неоднократно использовалась в качестве составной части проекта. Поддерживаемые государством усилия правящего коммунистического режима Китая по подрыву стратегических интересов и национальной безопасности Соединенных Штатов.От предустановленных вредоносных программ на потребительских устройствах до саботажных операций в критической инфраструктуре.

Хотя не каждое устройство китайского производства представляет такой риск, растущий каталог кибератак, использующих китайское оборудование, подчеркивает необходимость бдительности при покупке или использовании таких продуктов и предполагает, что правительству США, возможно, придется сделать больше, чтобы обуздать свою зависимость от Китая для широкого спектра устройств.

Вот некоторые из самых вопиющих случаев использования китайских устройств в кибератаках за последнее десятилетие.

Китайское вредоносное ПО предустановлено на телефонах, финансируемых правительством США

Отправка наиболее конфиденциальной личной информации американцев непосредственно в Китай, вероятно, была не тем, что имела в виду Федеральная комиссия по связи, когда решила субсидировать доступные мобильные телефоны для миллионов американцев с низким доходом.

Однако именно это и произошло.

Начиная с 2015 года, широкий спектр бюджетных Android-телефонов, производимых американской компанией BLU в Китае, был систематически загружен вредоносными программами.

Эти телефоны были обнаружены компанией по кибербезопасности Kryptowire, которая была предварительно загружена вредоносным программным обеспечением Shanghai Adups Technology Company. Непрозрачная ИТ-компания, основанная в Китае в 2012 году, с которой BLU заключила контракт на предоставление обновлений услуг для своих устройств.

Вредоносная программа Adups работала на самом базовом уровне телефонов, в том числе в приложениях для беспроводного обновления и настроек, что означает, что вредоносное ПО не может быть удалено, не делая телефоны непригодными для использования.

В течение многих лет Adups собирали подробные данные о местоположении, списки контактов, журналы для звонков и текстов и даже полное содержимое текстов с телефонов американцев. Некоторые телефоны даже позволяли удаленным операторам, которые, как полагают, базируются в Китае, делать скриншоты или иным образом захватывать контроль над устройствами.

Что еще хуже, все эти данные были зашифрованы и отправлены обратно на сервер в Китае. Закон Коммунистической партии Китая (КПК) требует, чтобы информация была национальным ресурсом.Эффективная передача большинства личных данных американцев непосредственно режиму.

Инженер открывает дверь серверного подразделения во время организованного тура в лаборатории кибербезопасности Huawei в Дунгуане, провинция Гуандун, Китай, 25 апреля 2019 года. Поскольку закон Коммунистической партии Китая предписывает, что информация является национальным ресурсом, большинство личных данных американцев, передаваемых на сервер в Китае, фактически отправляет данные непосредственно режиму. Кевин Фрайер / Getty Images

Инженер открывает дверь серверного подразделения во время организованного тура в лаборатории кибербезопасности Huawei в Дунгуане, провинция Гуандун, Китай, 25 апреля 2019 года. Поскольку закон Коммунистической партии Китая предписывает, что информация является национальным ресурсом, большинство личных данных американцев, передаваемых на сервер в Китае, фактически отправляет данные непосредственно режиму. Кевин Фрайер / Getty ImagesЗлокачественная активность смогла обойти обнаружение в течение некоторого времени, потому что вредоносное ПО было встроено в программное обеспечение телефона и, следовательно, автоматически занесено в белый список большинством инструментов обнаружения вредоносных программ, которые были запрограммированы на предположение, что элементарное программное обеспечение и прошивка продукта не будут вредоносными.

Пока неясно, сколько американцев было вовлечено в операцию. Adups заявила на своем веб-сайте в 2016 году, что имеет глобальное присутствие с более чем 700 миллионами активных пользователей, а также производит прошивку, интегрированную в мобильные телефоны, полупроводники, носимые устройства, автомобили и телевизоры.

В 2017 году Федеральная торговая комиссия достигла соглашения с BLU, обнаружив, что компания сознательно ввела своих клиентов в заблуждение относительно объема данных, которые могут быть собраны Adups.

Тем не менее, Adups снова появился в 2020 году, когда фирма по кибербезопасности Malwarebytes обнаружила, что компания предустановила вредоносное ПО на бюджетных мобильных телефонах, предлагаемых программой Assurance Wireless от Virgin Mobile, еще одной субсидируемой правительством попыткой сделать мобильные телефоны доступными для американцев с низким доходом.

Загадочные роутеры спрятаны в портах США

Исследование Конгресса показало в 2024 году, что CМаршрутизаторы, используемые в портах США, могут способствовать кибершпионажу и саботажу.

В докладе говорится, что гигантские краны, которые используются для разгрузки грузов в крупнейших портах США, были оснащены модемами китайского производства без каких-либо известных функций.

Следователи предупредили, что технология, встроенная в устройства, может позволить несанкционированный доступ к чувствительным портовым операциям США, и что некоторые модемы также имеют активные соединения с эксплуатационными компонентами кранов, предполагая, что они могут дистанционно управляться устройством, о существовании которого никто ранее не знал.

Все эти краны были изготовлены в Китае компанией Shanghai Zhenhua Heavy Industries, дочерней компанией государственной China Communications Construction Co.

Американские законодатели в то время отмечали, что производственное предприятие Чжэньхуа находилось рядом с самым передовым судостроительным предприятием Китая, где режим строит свои авианосцы и размещает передовые разведывательные возможности.

Краны, используемые для перевозки контейнеров, поднимаются из контейнерного терминала Red Hook в Бруклине в Нью-Йорке 30 сентября 2024 года. Исследование, проведенное Конгрессом в 2024 году, показало, что гигантские судовые краны в крупнейших портах Соединенных Штатов были оснащены модемами китайского производства без какой-либо известной функции. Спенсер Платт / Getty Images

Краны, используемые для перевозки контейнеров, поднимаются из контейнерного терминала Red Hook в Бруклине в Нью-Йорке 30 сентября 2024 года. Исследование, проведенное Конгрессом в 2024 году, показало, что гигантские судовые краны в крупнейших портах Соединенных Штатов были оснащены модемами китайского производства без какой-либо известной функции. Спенсер Платт / Getty ImagesВ письме от 29 февраля 2024 года, адресованном президенту и председателю Чжэньхуа, законодатели потребовали знать цель сотовых модемов, обнаруженных на компонентах крана и в серверной комнате морского порта США, в которой находится брандмауэр и сетевое оборудование.

Задний адмирал береговой охраны США. Джон Ванн, который в то время возглавлял киберкомандование береговой охраны, сказал, что в портах США и других регулируемых объектах работает более 200 кранов китайского производства, менее половины из которых были тщательно проверены на наличие китайских устройств.

Эксплуатация китайских роутеров и камер

Китайские киберпреступники, спонсируемые государством, также обнаружили уязвимости в сетевых устройствах, таких как домашние маршрутизаторы, устройства хранения и камеры безопасности.

Эти устройства, часто производимые в Китае, были нацелены на то, чтобы служить дополнительными точками доступа для проведения сетевых вторжений на другие объекты, эффективно используя уязвимости, присущие определенным устройствам китайского производства, чтобы закрепиться в американских сетях.

В одном из таких крупных инцидентов в 2016 году Dahua Technology, ведущий китайский производитель оборудования для наблюдения, был связан с распределенной атакой типа «отказ в обслуживании» (DDoS), и в 2021 году исследователи безопасности обнаружили недостаток в программном обеспечении Dahua, который позволил хакерам обходить протоколы аутентификации и захватывать контроль над устройствами.

В этом инциденте, Более миллиона устройств были использованы для создания двух ботнетов, которые затем использовались для таргетирования сайта журналиста по кибербезопасности в кампании DDoS и вымогательства.

С тех пор спонсируемые государством кибер-актеры Китая продолжали активно нацеливаться на эти и подобные уязвимости в китайских камерах безопасности и веб-камерах.

В феврале этого года Министерство внутренней безопасности распространило бюллетень, предупреждающий о том, что бесчисленное количество таких камер все еще используются на объектах инфраструктуры США, в том числе в электросетях и портах.

Этот бюллетень предупреждал, что устройства китайского производства особенно вероятно будут использоваться в кибератаках и что десятки тысяч устройств уже были использованы для этой цели.

Читайте остальное здесь...

Тайлер Дерден

Фри, 04/11/2025 - 18:25