WWW предыдущий постОписывая свою поездку в Национальный музей критологии АНБ, я упомянул, что тема обеспечения безопасности ядерных боеголовок чрезвычайно интересна для меня, поэтому на этот раз мы рассмотрим эту область безопасности. Мне трудно представить себе ситуации или условия, в которых недостатки систем (как ложноположительные, так и ложноотрицательные результаты) могли бы иметь более серьезные последствия, чем когда принимается решение о применении или неприменении ядерного оружия. Таким образом, гарантии должны удостоверять правдивость и источник приказов и не оставлять места для ошибок или неопределенности результатов.

Так что давайте посмотрим на системы безопасности американских ядерных боеголовок — здесь мы найдем богатейшую документацию и самую длинную историю разработки. Генезис современных систем безопасности связан с 1962 Меморандум президента Джона Кеннеди. Тогда ядерный арсенал США располагался в различных частях земного шара, включая страны со сложными отношениями, такие как Греция и Турция, с боеголовками, защищающими довольно символичные американские силы. Кроме того, напряженность холодной войны вызвала обеспокоенность по поводу воли командиров, которые могли сами решиться на ядерный удар, будучи убежденными, что ситуация достаточно критическая, чтобы не дожидаться контакта с Вашингтоном. Учитывая потенциально катастрофические последствия, Кеннеди рекомендовал, чтобы боеголовки, развернутые в Европе, были защищены Разрешительной связью.

Механизмы безопасности должны гарантировать соблюдение трех условий:

- аутентификация – решение об использовании оружия должно было быть принято национальным органом (национальным органом командования); Это стало темой СМИ во время президентства Дональда Трампа.).

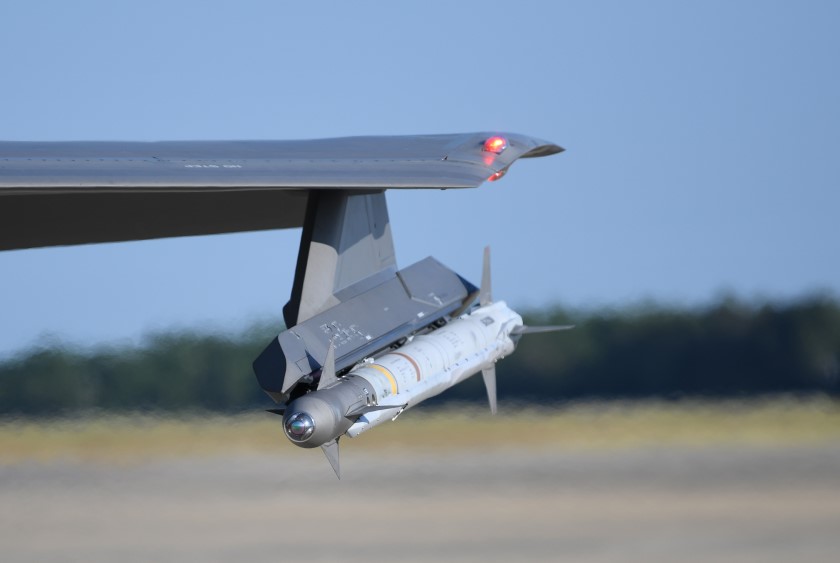

- Окружающая среда - оружие должно быть взорвано только при определенных условиях окружающей среды - таких как высота и ускорение в случае воздушных бомб или боеголовок, переносимых межконтинентальными ракетами.

- намерение — командир, ответственный за применение оружия, должен четко подтвердить волю к его применению.

Компоненты PAL помещаются глубоко в структуру самой головки и соединяются с рядом датчиков, чтобы ограничить способность знать или манипулировать механизмом работы систем без повреждения всего устройства. Эта концепция также связана с сильные и слабые связи (сильная/слабая связь) и зона освобождения (зона исключения). Внешняя зона содержит компоненты, необходимые для детонации головы и защиты ее от внешних факторов. Сильные соединения предназначены только для заданный сигнал может войти в зону отчуждения и вызвать детонацию. Если защита зоны отчуждения и прочные соединения выходят из строя, например, из-за внешних факторов, таких как очень высокая температура, детонация должна быть невозможной, поскольку слабые соединения предназначены для прерывания задолго до прочных соединений. Примеры включают конденсаторы, которые должны быть заряжены перед детонацией и преднамеренно спроектированы для повреждения при высоких температурах. Взаимодействие механизмов иллюстрирует закономерность Исследования защитных механизмов для детонации голов Sandia National Laboratories:

Слабая связь изображается как лед на палке. В случае повреждения термозащитного слоя даже наличием кода или ключа к прочному звену (блоку), который останется функциональным, запускать головку недостаточно. Сильные соединения, в свою очередь, являются «замками» и «замками», и, как и в случае с блокировкой, только один уникальный ключ должен быть в состоянии открыть его, такие прочные связи предназначены для обеспечения детонации только в том случае, если получен правильный, уникальный сигнал. Уникальность сигнала является требованием из-за необходимости исключить возможность случайного взрыва по случайным факторам (как мы могли бы сказать по фуззингу). Интересно, что паттерн сигнала и описание обеспечения уникальности были описаны в общедоступные документы. Таким образом, прочная связь должна быть единственным «местом», где анализируются входные данные и принимаются решения — все остальные элементы либо предназначены для дальнейшего направления сигнала, либо для предотвращения действий в случае попыток нарушения целостности головы.

Что? Форма принимается самой охраной, что позволяет операторам вооружать головы.? Первыми PAL были блокировки с 3 или 4 цифровыми кодами. Четырехзначные версии позволили разделить ключ между двумя людьми, чтобы обеспечить принцип совместимости двух человек для запуска головы. Замки блокировали доступ к частям головки, где должны были быть размещены предохранители, электрические системы или механизмы предохранителя. КПП А-КПП Далее использовались F-системы:

- КПП А – устройства, используемые в ракетах с четырехзначным кодом, для вооружения требуются внешние модули, подключенные экипажем.

- КПП B — похож на CAT A, но используется в бомбах. У них также были функции проверки без оружия и изменения кода.

- КПП С – защищенный шестизначным кодом, слишком много неисправных попыток навсегда отключают голову.

- КПП D - защищен шестизначным кодом и получает более одного кода. Таким образом, многие головы могут быть вооружены одним кодом, а также кодами, которые будут использоваться во время тренировки, чтобы разоружить головы или выбрать силу головы.

- КПП F — аналогично CAT D, но с использованием 12-значного кода.

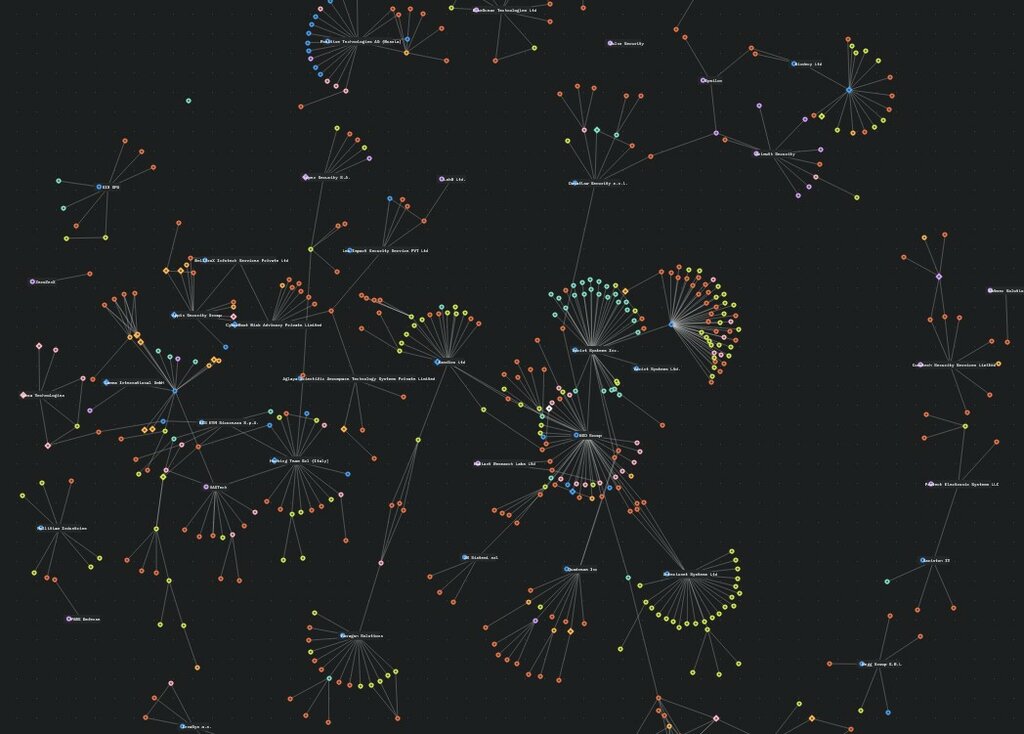

Естественно, чтобы PAL выполнял свою роль и эффективно аутентифицировал полученные коды, они должны быть достаточно сложными устройствами. И что интересно, отношения Бывший криптолог Джим Фрейзер и Гас Симмонс Именно меморандум Кеннеди и вытекающие из него потребности привели АНБ к созданию криптографии с открытым ключом. По словам Стива Белловина и на основе публичной информации о том, как работает PAL, эта теория не поддерживается, а официальная версия слияния Создание такой криптографии с сотрудниками GCHQ Это гораздо лучше документировано. Как это было, мы не будем точно определять, но PAL, безусловно, содержит криптографические компоненты, даже из-за необходимости аутентификации сигнала. Кроме того, PAL должен защищать голову, даже если у несанкционированного лица есть физический доступ к устройству, чтобы он мог использовать любые методы визуализации и анализа для получения информации о работе системы. Ссылку на использование асимметричной криптографии можно найти в документе 1984 года. PAL Контроль над ядерным оружием театра. ACP (Asymmetric Crypto PAL) в то время находился на стадии исследования и первых прототипов. Согласно описанию, преимущества CAP (Code Activated PAL) были бы лучше для защиты кодов, хранящихся в устройстве, в случае физического анализа системы и ее памяти, которые мы могли бы объединить с использованием пары приватного и открытого ключа.

Хотя этот документ подвергся значительной цензуре до публикации, мы можем найти в нем несколько (низкокачественных) иллюстраций, изображающих элементы PAL:

T1536 для PAL B, D, F-контроллера используется ВВС и ВМС для изменения и проверки правильности кодов, а также проверки состояния головки (разблокирована/заблокирована).

T1536 для PAL B, D, F-контроллера используется ВВС и ВМС для изменения и проверки правильности кодов, а также проверки состояния головки (разблокирована/заблокирована). T1535 для PAL B, D и F — контроллер, используемый ВВС и ВМС для блокировки и разблокировки, а также проверки состояния голов.

T1535 для PAL B, D и F — контроллер, используемый ВВС и ВМС для блокировки и разблокировки, а также проверки состояния голов. T1554 для PAL D и F — контроллеры, используемые армией и флотом для блокировки и разблокировки, а также проверки состояния голов.

T1554 для PAL D и F — контроллеры, используемые армией и флотом для блокировки и разблокировки, а также проверки состояния голов.Технические детали операции PAL, конечно, неизвестны, но были гипотезы об основных предположениях устройства. Стив Беллоуин и Фил Карн Они предположили, что PAL действовал на декодированной основе из ключа подробной временной последовательности, таким образом, что только адекватная последовательность зарядов детонации привела бы к ядерному взрыву. Другим вариантом будет смешивание сигналов с роторным механизмом, аналогичным тому, который используется в Enigma. Введение правильного кода приведет к тому, что механические элементы будут установлены таким образом, чтобы сигнал мог быть отправлен на детонатор. В вышеупомянутых документах по генерации уникальных сигналов также упоминается, что введение кода через клавиатуру не соответствует требуемым стандартам определенности и простоты использования. Поэтому операторы, скорее всего, будут использовать какую-то внешнюю память, подключенную к PAL.

Кроме того, 2002 год Национальные лаборатории Сандиа сообщили О завершении проекта модернизации CMS (Code Management System). Новая система состоит из девяти программных компонентов и пяти аппаратных компонентов и позволяет комплексно обрабатывать ядерное оружие, включая хранение, тестирование, аудит и изменения кода. Кроме того, криптографический модуль содержит три криптографические схемы и размером с большой ноутбук. CMS поддерживает сквозное шифрование, чтобы предотвратить перехват кодов при передаче во время процедуры изменения кода. Информация также раскрывает сложность программного обеспечения, которое якобы состоит из 160 000 строк кода, не включая комментарии.

Утверждение о том, что создание гарантий защиты ядерных боеголовок является сложной задачей, является трюизмом. Однако, помимо очевидной сложности проблемы, следует помнить, что системы должны обеспечивать не только безопасность, но и надежность, которая гарантирует ядерное сдерживание. В этом контексте важно читать информацию, которая в противном случае была бы очень удивительной. Например, ВВС США Только в 2019 году они перестали использовать восьмидюймовые дискеты Компьютеры, управляющие межконтинентальными баллистическими ракетами. Проблемы, возникающие в результате необходимости согласования безопасности, надежности и простоты эксплуатации, делают ядерную безопасность заметной проблемой для всех, кто заинтересован в технике безопасности.